| Нормативная документация | |||||

|

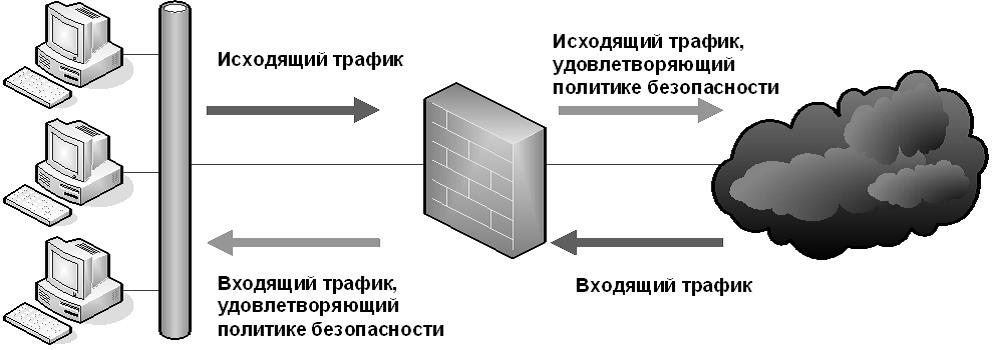

Рекомендации Р 78.36.038-2013 Построение и техническое обслуживание локально-вычислительной сети в пределах пункта централизованной охраны Содержание 1 Термины и определения 2 Перечень сокращений 3 Введение 4 Концепция построения, назначение и типы сетей 4.1 Коммуникационное оборудование вычислительных сетей 4.2 Среды передачи информации 4.2.1 Кабели на основе витых пар 4.2.2 Коаксиальные кабели 4.2.3 Оптоволоконные кабели 4.2.4 Бескабельные каналы связи 5 Сетевое оборудование и программные средства 5.1 Уровни сетевой архитектуры 5.1.1 Аппаратура ЛВС 5.1.2 Сетевые программные средства 5.2 Стандартные локальные сети. Сети Ethernet и Fast Ethernet 6. Типовой вариант аппаратно-программной платформы ЛВС 7 Проектирование ЛВС Ethernet на ПЦО 7.1 Выбор размера сети и ее структуры 7.2 Выбор оборудования 7.3 Размещение 7.4 Электропитание и защитное заземление 7.5 Грозозащита линий локальной вычислительной сети 7.6 Пути и методы защиты информации в системах обработки данных 7.6.1 Пути и методы защиты информации в ЛВС ПЦО 7.6.2 Основные угрозы ЛВС ПЦО и меры по борьбе с ними 7.6.3 Пути и средства защиты информации 7.6.4 Вредоносные программы и борьба с ними 7.6.5 Использование межсетевого экрана 7.6.6 Применение технологии трансляции сетевых адресов 7.7 Пример проектирования сети ПЦО на 10 рабочих мест 8. Техническое обслуживание и устранение неисправностей ЛВС ПЦО 8.1 Техническое обслуживание 8.2 Нормы трудозатрат по техническому обслуживанию оборудования ЛВС ПЦО 8.3 Устранение неисправностей ЛВС ПЦО 8.3.1 Аппаратура для поиска неисправностей и тестирования ЛВС ПЦО 8.3.2 Алгоритм поиска неисправностей в ЛВС ПЦО 8.3.3 Поиск и устранение сбоев в волоконно-оптической линии связи 8.3.4 Программные средства для поиска неисправностей в ЛВС ПЦО Приложение А Стандартные сегменты Ethernet и Fast Ethernet А.1 Аппаратура 10BASE5 А.2 Аппаратура 10BASE2 А.3 Аппаратура 10BASE-T А.4 Аппаратура 1OBASE-FL А.5 Аппаратура 100BASE-TX А.6 Аппаратура 100BASE-T4 А.7 Аппаратура 100BASE-FX Приложение Б Прокладывание локальной сети Б.1 Прокладывание локальной сети 10Base2 Б.2 Монтаж разъемов BNC Б.3 Общая схема подключений Б.4 Установка Т-коннекторов Б.5 Установка терминаторов Б.6 Переходы прямые Б.7 Прокладывание локальной сети 10BaseT Б.8 Общая схема подключений Б.9 Монтаж разъемов RJ-45 на кабеле Path cord Б.10 Обжимной инструмент Б.11 Защитные колпачки Б.12 Разъем RJ-45 Б.13 Последовательность монтажа разъема Б.14 Монтаж сетевых розеток Б.15 Монтаж разъема RJ-45 если нет обжимного инструмента Б.16 Прямое соединение двух компьютеров по схеме «точка—точка» Литература

|

|

||||

| | Главная | Законы | ГОСТ | РД | Требования | Пособия | Рекомендации | Перечни | | |||||

|

books on zlibrary

|

|||||